CCNP Part 2 - 5

NetFlow

라우터를 통과하는 트래픽에 대한 여러가지 통계정보

Flow 라는 걸 추출해내서 그걸 기반으로 show info해주는 거

네트워크에서 발생하는 여러가지 문제들을 사전에 방지 하기위해서 netflow를 사용함

병목이 어디서 발생하는 지

어떤 어플리케이션에서 발생하는지

회사 정책들이 변경됨으로 네트워크에 어떤 영향을 끼치는지

시각적으로 쉽게 확인 할수 있도록 도와줌

요즘은 보안 영역에도 많이 사용함

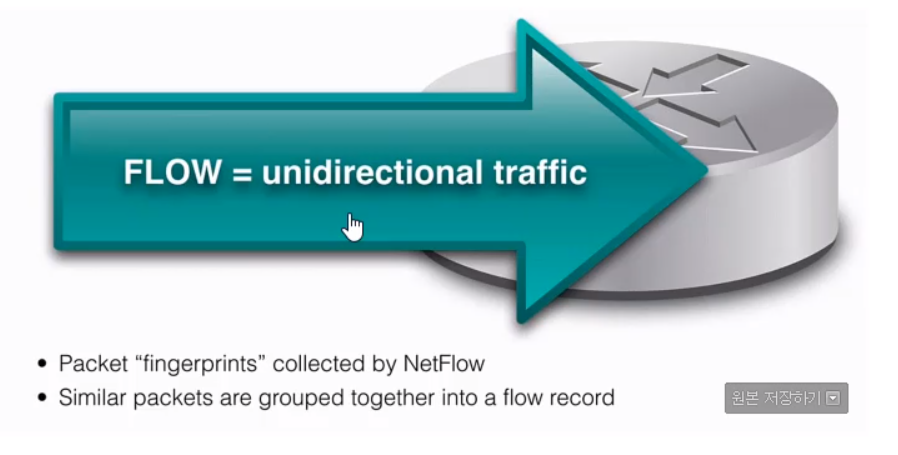

TCP/IP에는 Flow게 존재하지 않음. 그냥 하나하나 단일한 Packet일 뿐

fingerprint = packet마다 어떤 속성들을 보고 그 속성이 일치하는지를 보는 것임

Netflow는 기본적으로 7가지 정보를 통해 Flow를 정의 함

NetFlow Chase에 저장된 값을 보고 List 시킴

통계정보 뿐만이 아닌 수치 정보도 저장함.

CLI 명령어를 통해 볼수도있고, Netflow collector를 통해서 볼 수도 있음

그 명령어를 입력했을 당시에 Flow정보를 볼수 있음. 그래서 collector를 많이 사용함(historycal하게, 보기쉽게 보려고)

Netflow collector는 CLI View로는 한계가 있기때문에 정보들을 저장해서 쉽게 보는 Software 임

v5 = 젤 많이 쓰는 버젼

v9 = 좀 더 다양한 포맷 , 보안 쪽으로 보내는 netflow랑 traffic 해결하는 flow seperate 시켜서 관리 가능 , 좀 더 세밀하게 분석 하고 customizing (templet) 처럼 다르게 정의가 가능 하다

실습

Collector를 지나는 정보들을 Cloud로 넘겨보자

그리고 interface마다 ingress 설정

이렇게 설정 가능. 근데 분석 하는게 좀 어렵다

지금 현재 5개의 flow 가 존재 하는것

이렇게 쌓인 Cache들을 Collector 에 보내서 그 collector 가 organize 해서 보여주는 거임 (Monitoring system 인듯)

sla 1 tcp connection 연결 시도 15초마다

sla 2. icmp 10초마다 날리는거

sla 3. udp echo 계속 날리는 거

SPAN

Switch Port Analyzer

스위치에 특정한 포트를 지나는 트래픽을 그대로 복사해서 전송하는 역할 , 다른 포트로 포워딩 (일반적으로 패킷 분석하는 컴퓨터나 분석기가 연결되어 분석하는 방식)

패킷분석 및 문제해결, optimization 상황에서 쓰임.

크게 3가지 형태로 구현가능

1. Local SPAN , 모니터링 하는 게 같은장비에 붙여있는거

2. Remote SPAN , 리모트, VLAN으로 전송(같은 네트워크) , 다른 Switch에 연결. 반드시 Trunk 통해서 전송 가능

3. Encapsulated Remote SPAN (ERSPAN) , Cisco 장비에서만 가능, 아에 다른 서브넷에 있는경우 GRE 터널 통해서 트래픽 전송

SPAN Monitoring ,

SPAN Source port <-> Destination Port

SPAN 구성할때 Source port랑 Destination Port 가 동등한 수준의 Bandwidth 를 제공해야 문제를 안 일으킴

SPAN 실습

SPAN을 잡기위해서 monitor session 만들기

RSPAN 실습

SPAN의 Source와 Destination 이 서로 다른 장비에 있는 경우

Switch0에서 발생한 트래픽을 Server 0 로 연결

SW0 <-> SW1 Vlan 만들고, remote-span용으로 만들어야함

IP SLA Concept

IP Service Level Aggrement

Cisco IOS에 기본적으로 탑재 되어있는 monitoring tool

네트워크의 성능을 측정하기 위한 도구

Data를 보내고 받는 과정에서 네트워크의 성능을 측정 가능

장점

IP SLA source = 데이터를 발생 시키는 곳

IP SLA responder = response를 주는 곳

source에서 패킷을 생성을 하는데, 일반 적인 패킷일 수도 있고 responde 가 되는 , 가공된 ICMP echo일수도 있음

IP SLA Configuration

기본적인 IP SLA 설정

해당 장비가 어떤종류의 SLA를 지원하는지 확인 show ip sla application

SLA는 operation이기 때문에 이름을 갖고 실행 시켜야함

show ip sla statics 치면 operting 되고있는 거 확인 가능

IP SLA Configuration (2)

두개 라우터를 두개 링크로 실습

default route 생성

시나리오,

10.1.1.0 network 이 작동 하지 않는경우 SLA를 통해 저 default 라우트를 빼버리는 역할

R1에서 SLA Operation 정의

R1에서 Source 장비 설정

R2 responder 설정

Defulat route 기능이 config에서 빠지는지 확인 해보자

R1 config

R2에서 10.1.1.2 대역 인터페이스 shut 시킨뒤...

다시 Up 상태로 바꿔보면

Track 2 가 다시올라오고 (SLA 2 번 올라온거 Monitoring)

IP SLA는 Cisco IOS에 들어가있는 기능이기때문에, 이 기능 사용해서 사용자 들이 Customize 하면됨