SD WAN

SDWAN 기술은 최근에 가장 핫한 기술로, 무조건 알아야 함

SD-WAN은 실습하기가 힘듬, GNS3 이런 가상으로 못 돌림

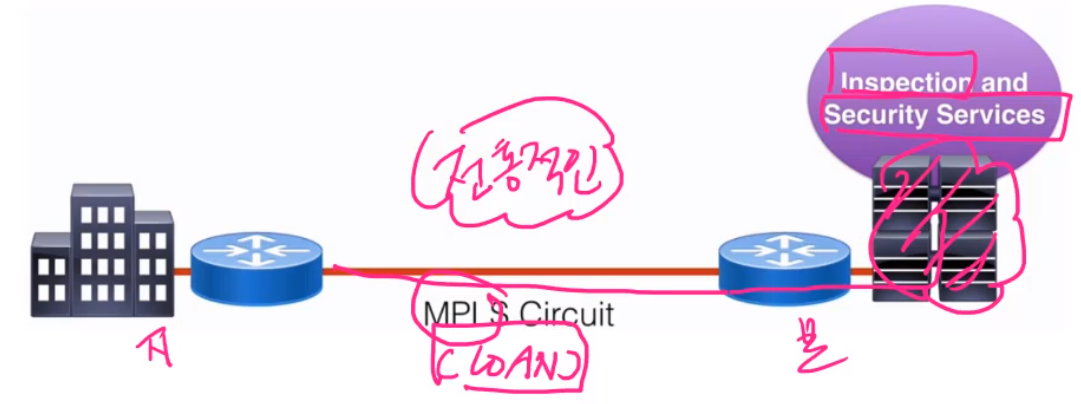

전통적으로 WAN은 어떤 두 지점을 연결 한것.

Cloud가 도입이 되면서, 많은 data들이 cloud로 가게되어, 지사에 있는 사용자들은 본사의 WAN을 통해서 Cloud로 Access를 하게 됨. 이 가운데 많은 문제들이 발생한다. 그래서 나온 Solution이 이 SD-WAN Solution(기업들이 사용하는 어플리케이션이 Cloud를 통해서 사용되어지는게 많아진것)

SD-WAN이 나온 가장 큰 이유는 Traffic Backhauling을 피하기 위함.(보안 정책 때문에)

- 지사가 Cloud를 가기위해 본사 장비들을 거쳐 Traffic을 낭비하는? 그런거

문제는 지사도 이 Cloud기반 App을 많이 쓰는데, 본사 통해서 가니까 개 짜증나는거임 그래서!

SD-WAN을 통해서 사용되어지는 트래픽은, Public망을 통해 이뤄지는 것. SD-WAN 장비를 통해 , Security 및 Policy Inspection 이 들어감, Public 망을 이용하지만, Tunneling 이 이뤄지기때문에 보다 더 강한 Security policy 및 Encryption이 이뤄지는 개념. 그래서 굳이 지사가 본사를 통해 인터넷이 나갈 필요가 없어지는 것

SD-WAN은 기본적으로 터널링 기술이기때문에 Underlay Network 과 Overlay Network 개념이 들어감

Underlay = 실제로 어떠한 Device 들이 물리적인 연결 상태, 전통적인 구조 , 물리적인 망은 Application의 update에 따른 네트워크 구조의 재배치등 모든 것에 대해 규약이 있음

Overlay = 그래서 물리적인 망을 위에 두고 그 위에 다른 망을 두는 것 (터널링 기반) , 네트워크 연결 구성이 바뀌어야 되는 상황이 발생했을때 대처가 쉬움

Data Plane = Data를 전달하기 위한 계층

Control Plane = Data를 더 효율적으로 전달하기위함

Management Plane = 이러한 것을 관리 하기위한 계층 ------------------------------- 이 3개 Plane은 전통적인 구조에도 들어감

Orchestration Plane = Virtual Structure, Infra를 관리하기위해 만들어진 계층

vManage = SD-WAN을 관리하기위해 관리화면 제공 (Graphic 기반 User interface)

vBond = SD-WAN 장비들을 서로 연결시켜서 vManage가 컨트롤 할수 있게 해주는 Plane , SD-WAN으로 구성되게끔

vEdge= Phy/Vir router , 실제로 전달이되는 Edge device

vSmart = 어떤 터널끝에 어떤 장비가 있는지.. 고객 네트워크 확인하고 정책을 감지, 정책 컨트롤 = SD-WAN의 핵심

어떤 망을 쓰든 상관 없이, 자동적으로 SD-WAN장비가 망을 선정해서(물리적인 구성을 판단을함) IPsec을 형성해서 통신을 시작함

SD-Access technology

SD-WAN을 베이스로 하는 기술

핵심기술 = Cisco DNA Center

기본적으로 Campus Network의 LAN 부분에 해당.

DNA 센터를 통해 모든 네트워크 자동화 관리, 필요한 터널 및 Cisco DNA Center가 만듬 -> 단순화

무엇이 좋아지는가?

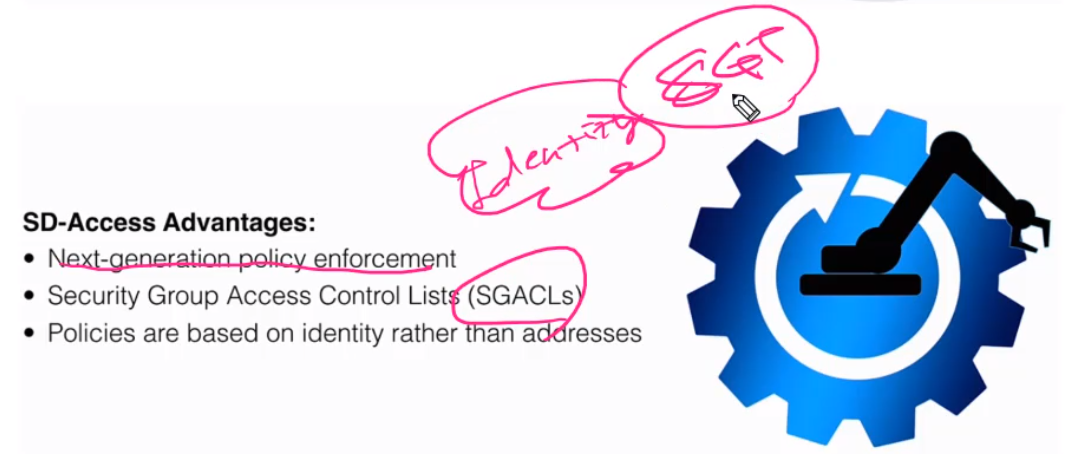

기본적으로 기업의 네트워크가 복잡해지면서, 기업의 End user 단이 복잡해짐. 복합적으로 물림 (스마트기기.. etc) , 다양한 사용자. 그말은 사용자간의 관리가 힘듬. Firewall Policy 및 Access list 등 그래서 SD-Access는

Security Group Tag를 만들어서 Group 별로 관리하는 기술이 있음

Security Tag를 가지고 정책을 만듬. 출발지, 목적지 메카니즘을 쓰는 것이 아닌, 그룹핑을 통해 사용자 분류

따로 데이터를 보호 하지 않아도, 자동적으로 SD-Access와 End user 단 통신을 위해 터널을 사용함->네트워크 분리, 안전한 네트워크

Virtual Network을 별도로 만듬으로써 각각의 분리된 네트워크에 대해 분리된 정책을 적용 가능하다

DNA Center에서 관리용 및 개발용 API라든지 그런것들을 많이 지원 함

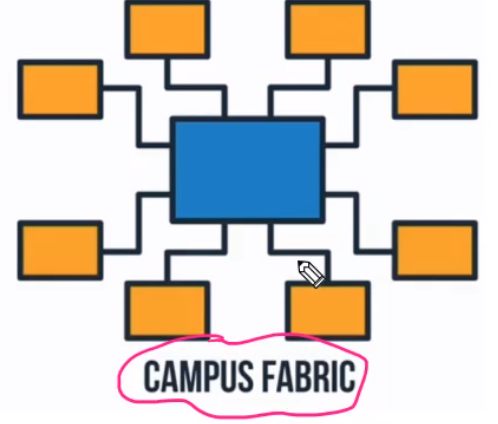

네트웤에서 Fabric이라고 함은, 가상으로 만들어진 네트워크, Overlay 네트웤을 추상적으로 Campus Faric이라고 함

물리적 네트워크 위에 가상으로 만들어지는 Overlay network

Netconf API/Yang data modeling 사용

통신을 위해 Netconf라는 API를 사용, 이API를 통해 데이터를 주고받는데, 모델을 YANG 모델링을 사용하는 거

->(스패닝 트리등)전통적인 네트워크의 한계의 극복

삼성에서 쓰던것 처럼, 직접 연결되어있는 라우터 같은것들은 보이지 않고, 서로 연결된 SD-WAN(Access) 장비들만 DNA Center에 보여줘서 관리하는 방식인거 같음

Control Plane = 데이터 정보를 옮기기위함 (라우팅 프로토콜을 통해 라우팅 테이블을 만들고, 위치파악)

SD-Access에서의 역할 = LISP , 위치 정보를 알려주는 프로토콜. ip 만으로는 부족한 위치파악을 커버하기위해 나온 프로토콜, 위치정보를 별로도 저장하는 역할

Data Plane = Data를 전달할때 터널링을 사용함(VXLAN Tunneling) 이 통신이 이뤄질때 또 Policy가 들어감(Policy Plane)

Cisco ISE = End device간 서로의 Identity를 확인하기 위한 엔진

Cisco DNA Center는 또 2가지로 나뉨

자동화하는 플랫폼과 (관리)

분석하는 플랫폼(통계정보 , 분석기능)

SD-Access implementation

LAN을 SD-WAN 기반으로 바꾼게 SD-Access임, 그말은 전통적인 어떤 3 tier network를 가지고 있음

Fabric Edge Node는 SD-Access가 지원이 되는 장비 여야 함

connection을 제공하고

ISE (Identity를 분류해서 다른 Authentication을 실행)

LISP (Location ID Seperation Protocol) = 어떤 위치에 대한 정보를 별도로 저장하는, 위치 정보 와 아이디 정보를 분리해서 가짐, End point 장비의 ID (EID)를 Control Plane LISP에다가 등록을 시킴.

기본적으로 ip address에 위치정보 장비 정보 이런게 다 들어가 있는데, 이걸 분리 시키는 역할을 하는게 LISP임

EID = Edge장비에 물려있는 Node, 이 노드간 통신을 위해서는, SD-Access장비끼리

RLOC = EID의 routing Location정보

통신을 하기위해 LISP 에 물어보고, SD-Access장비간 터널을 형성한뒤, Transmitting이 일어남

WAN Traffic같은 경우는 LISP가 없기떄문에 Default Border Node로 Traffic을 보내서 Internet 연결을 하게 함

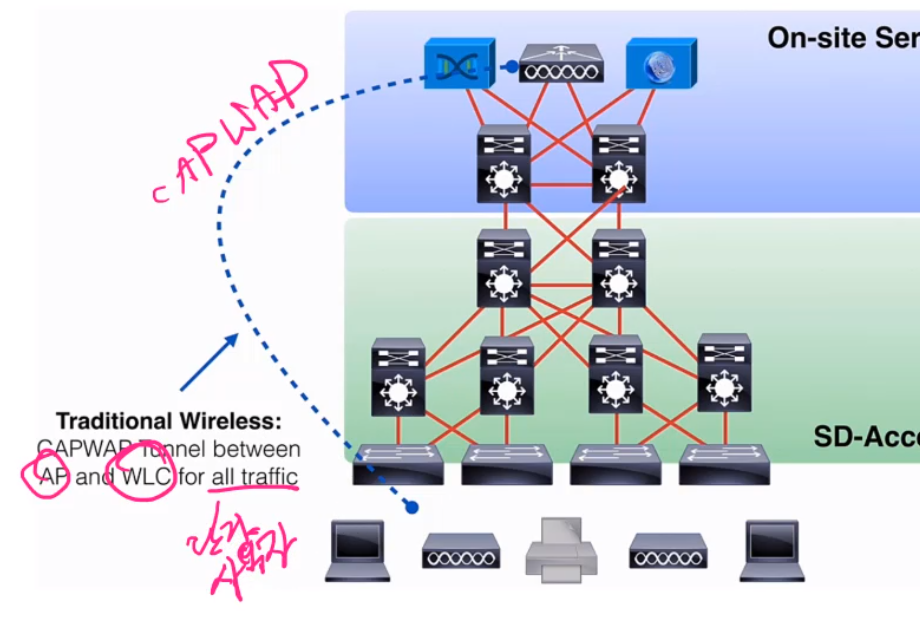

그러나 SD-Access는 다르게 구성됨, WLC와 SD-Access장비간 VXLAN Tunnel을 구성해서 데이터를 바로바로 전송, MGMT Traffic 같은 경우는 CAPWAP Tunnel을 통해 통신이 이뤄짐.

DNA Center에 SD-Access가 설치 될때, 단계별로 갈수있게 GUI가 구성되어있음. 그리고 API를 지원 하기 때문에, 다른 APP과 연동이 편함, 그리고 다양한 패킷들을 분석하기때문에 health check이나 이런거를 다 할수있게 되어 있음.

'Networking > Network General (Anything)' 카테고리의 다른 글

| STZ CCNP - 5 (0) | 2021.10.27 |

|---|---|

| STZ CCNP - 4 (0) | 2021.10.26 |

| STZ CCNP - 2 (0) | 2021.10.26 |

| STZ CCNP - 1 (0) | 2021.10.26 |

| CCNP - 4 (0) | 2021.10.21 |