무선랜 Wireless network structure

Controller 는 웹브라우져를 통해서 세팅 해야함 -> 관리용 단말

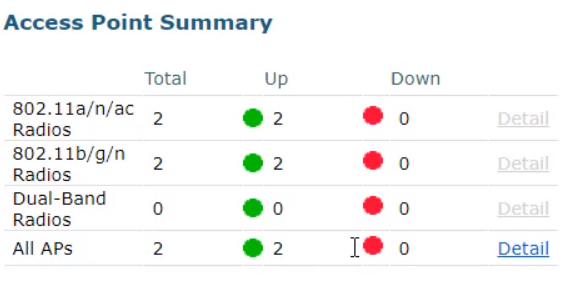

기본적으로 AP는 Controller에 등록이 되어야 함.

스위치에 DHCP받아갈때 Controller IP 정보를 같이 받아 갈수 있게끔 설정

DHCP 를 돌리는데 AP가 Controller의 ip정보를 받아 가는거

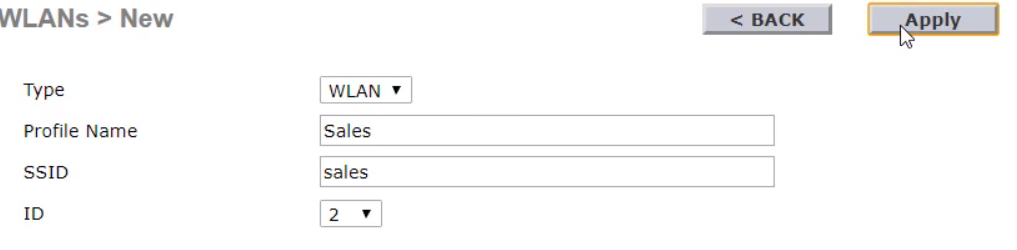

각각의 SSID마다 VLAN을 달리 해야함

Switch는 컨트롤러랑 연결되는 포트를 트렁크로 바꿔줘야함

PreShareKey 사용

802.1x 방식으로 인증 받는거 실습(포트기반)

그 다음 Controller에 AAA서버 등록

이 인증서버를 이용한 무선랜 SSID 하나 만들기

사용자 마다 무선랜을 설정하는 키가 다름

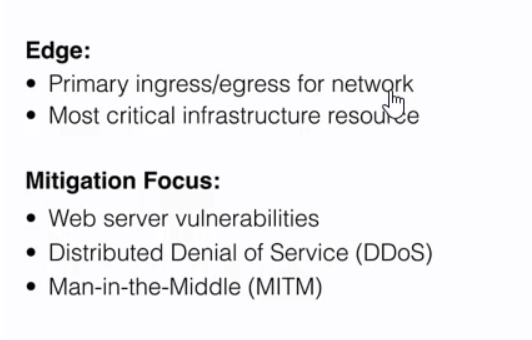

Cisco SAFE Model

시스코는 굉장히 다양한 보안 솔루션들을 가지고 있음.

보안 위협을 효율적으로 막기 위한 시스코의 구현 모델

PIN(Places in Network)

보안이 필요한 IT인프라에서 위치마다 구현되는 보안이 다르다. 위치에 따른 보안이 다르게 구성

투입되는 예산이 적다 -> 보안이 강하지 않다. 위협에 노출이 많이 되어있다.

어떤것에 포커스를 맞춰야 하는가? Endpoint 를 보호 하는 것

Reconnaissance = 염탐, 정탐

SAFE모델이 있다 정도만 알고 있으면 될 듯.. 이러한 여러가지 Vendor이 만들어내는 Framework은 이해하기 어렵다. 그리고 사실 시간 낭비임. 자격증 목적으로 할꺼면 그냥 이런게 있다 정도만 알고 있으면 됨

Endpoint Hardening(담금질)

지금은 개인이 가지고 있는 IoT Device들이 많기 때문에, 그 device들이 hack 당해서 회사 네트워크를 공격 할수 있기때문에 이거 Endpoint 단에서 막는것을 Endpoint Hardening 이라고 함

AMP = 여러가지 컴포턴트로 이루어져있음 , End Device에 Agent가 설치되서 End device에 돌아가는 여러가지 정보를 보안 서버로 보내서 확인 하는 방식

사용자 Device에 설치가 되서 Cloud 기반 서버로 많이 돌림

Talos = 3가지로 나눠서, 프로그램 분석. 사용자 한테 Unknown 보내면 사용자 agent 가 ThreatGRID로 보냄 , ThreatGRID는 샌드박스 형태로 그 보낸 프로그램을 돌려보고 건전한지 아닌지 판단 -> 시스코가 가지고 있는 클라우드에 기본적으로 가지고 있음

분석이 안된 악성코드들은 CISCO ThreatGRID로 돌리면서 자료화, 데이터 쌓은뒤 계속해서 보안이 올라가는 것

Unknown 으로 된거는 계속해서 추적하고, 해결

Cisco에는 굉장히 다양한 이러한 Product들이 있음

'Networking > Network General (Anything)' 카테고리의 다른 글

| 와이어샤크 - 1 (0) | 2022.01.18 |

|---|---|

| CCNP Part 2 - 9 (0) | 2022.01.12 |

| CCNP Part 2 - 7 (0) | 2022.01.11 |

| CCNP Part 2 - 6 (0) | 2022.01.08 |

| CCNP Part 2 - 5 (0) | 2022.01.07 |